Hace unos días, el United Cyber Capiphate (UCC), el grupo de hackers del Estado Islámico más activo y peligroso, atacó al Gobierno de Estados Unidos.

Los piratas informáticos yihadistas robaron datos de casi mil cuentas de correo electrónico donde se especificaba información de militares de las Fuerzas Armadas y de personal del Gobierno norteamericano.

Entre los datos con los que pudieron hacerse figuran nombres, división a la que pertenecen, su correo, la contraseña del mismo, la ciudad de residencia y el código postal correspondiente. Una vez realizado el ciberataque publicaron el resultado del mismo:

Fue un ataque de una gran envergadura realizado ad hoc contra una base de datos de un servidor gubernamental. Se accedió a él a través de un correo electrónico desde una cuenta radicada en Arabia Saudí [no se reproduce la cuenta por tratarse de información sensible].

Así trabajan los piratas informáticos pro Estado Islámico, que se mueven a través de la llamada ‘dark web’, la parte de Internet que no es monitorizada por los motores de búsqueda como Google.

España no es ajena a este tipo de ciberataques de yihadistas, coinciden en señalar expertos del Centro Criptológio Nacional (el organismo del CNI especializado en este tipo de amenazas) y del Instituto Nacional de Ciberseguridad (Incibe). Ya ha habido alguno de menor importancia, como uno contra los taxistas de Mallorca, pero de momento ninguno que haya llegado al nivel del WannaCry o el Petya.

No obstante, las autoridades nacionales son conscientes de que en cualquier momento puede suceder. De hecho, hace dos semanas se produjo una conversación entre miembros del Cibercalifato en la que hablaron de preparar un "ataque general" contra nuestro país. La conspiración no llegó a buen término.

Cómo se mueven los piratas del Daesh

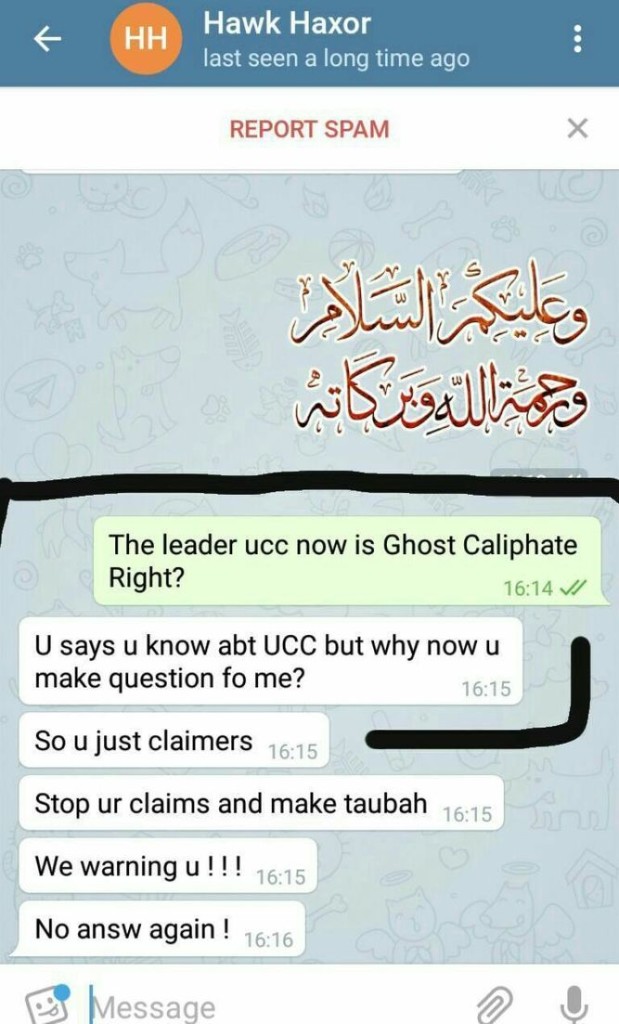

Además de operar en la ‘dark web’, los activistas del cibercalifato utilizan chats privados de Telegram para comunicarse. La aplicación no es cien por cien segura, así que los piratas suelen guardar serias reservas a la hora de interactuar entre sí. Por ejemplo, en el ataque contra Estados Unidos el supuesto responsable de la operación, identificado con el sobrenombre de Hawk Haxor, realiza una pregunta sobre quién es el líder del grupo. Inmediatamente recibe la reprimenda de otro yihadista, que le dice que no vuelva a enviar mensajes:

Estos piratas también utilizan para comunicarse un servidor que guarda mucha similitud con el aspecto de Facebook. Se trata de la web del UCC, a la cual solo se puede acceder mediante clave de acceso. Allí llegan afiliados de diversas nacionalidades, incluidos españoles.

Es en este lugar donde comentan sus planes futuros, donde suelen marcar sus objetivos y desde donde lanzan sus programas que comprueban miles de páginas web buscando alguna vulnerabilidad en la seguridad a través de la que poder penetrar.

Fuente: Lainformación.com